英国骗子从250多个Twitter用户中窃取了65万美元

根据区块链侦探ZachXBT的调查,这名恶棍通过发布假造的损益屏幕图像(PNL),以及利用假新闻账户引导牺牲品付费虚假服务

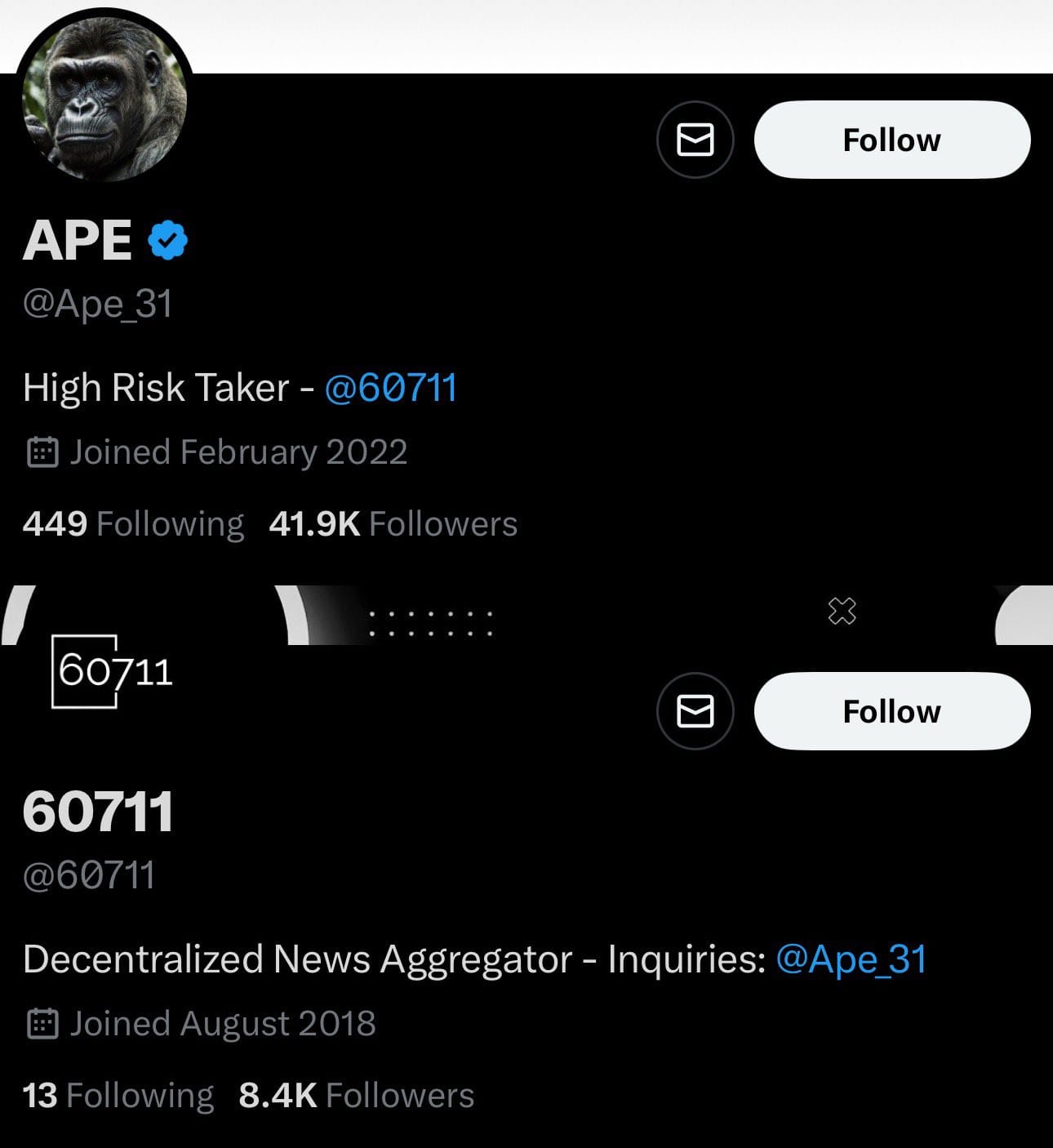

一名在英国的欺诈者,使用Twitter帐号@ape_31和@60711,在过去一年内从超过250个不知情用户手中盗取了超过65万美元。

根据区块链侦探ZachXBT的调查,这名恶棍通过发布假造的损益屏幕图像(PNL),以及利用假新闻账户引导牺牲品付费虚假服务。

一旦欺诈者收到付款,他们立即将牺牲品屏蔽,切断所有联系。

Ape 31通过回复大型账号并经常发布PNL屏幕图像来诱捕牺牲品。

这项欺诈包括提供付费复制交易服务,其中用户被骗得付出250~500美元的费用。

一旦收到付款,欺诈者会要求牺牲品再次支付,声称这种方式是无风险的,并且牺牲品的利润不能直接获得,除非再次付款。

牺牲品在Twitter和Telegram上都被屏蔽一旦付款。

牺牲品被蒙骗,受到欺诈和骗局

一位牺牲品为了复制交易服务付了500美元给Ape 31。之后,Ape 31要求牺牲品再付20,000美元,保证可以在代理人的名义下进行交易,而且交易的成本将为零。

牺牲品将要求的数额转到了Ape 31的钱包地址上。为了让这看起来合法,欺诈者向牺牲品提供了一个API密钥,以便监视所谓的交易。

然而,所有这些都是假的。Ape 31之后威胁牺牲品,要求再付20,000美元,声称利润不能获得,除非再次付款。

当然,牺牲品一旦付款就被屏蔽,与此相关的任何联系也消失了。

在另一起事件中,一位牺牲品将3,000美元转到了Ape 31的账户上,希望投资将增长到10,000~100,000美元,但最终也被屏蔽。

在第三起事件中,一位牺牲品报告了自己丢失了500美元。这位牺牲品还找到了更多关于欺诈者的信息,分享说欺诈者登录了TradingView账户,使用了英国电信IP地址(81.78.179.107)。

欺诈者使用了超过16个钱包地址,这些地址已经收到了超过650,000美元,而且可能还有更多的资金被盗取。

多次尝试和假装身份

Ape 31还试图欺骗另一位人士,用假卖空交易的方式。他们劝说目标加入视频会议,这个会议后来被录制了。

牺牲品确认,会议中的声音与欺诈者的声音相符。Zach的调查显示,欺诈者使用了多家集中交易所,包括KuCoin、Kraken、Bitget、OKX、MEXC和Poloniex。

Zach还发现,Ape 31实际上是在英国,而不是在新加坡如他所声称的。他的IP地址,81.78.179.107,注册在Ealing,属于Vodafone有限公司。

欺诈者还使用了一个英国电话号码,+44-7466-727122。欺诈者已经改变了姓名和地点多次,以蒙骗牺牲品和掩盖自己的踪迹。

在不同时间,他们使用了Omar的名字,并假装生活在新加坡。在Twitter上,Ape 31使用了多个用户名,包括apethirtyone、apenumeral和ape31111。

在Telegram上,欺诈者管理着一个频道,叫做CHLMPS,继续诱捕新的牺牲品。他们的当前Telegram用户名是APE131,但他们曾经使用过APE313、APE3331、FD_331和FD3_D的用户名。

Zach的博文发表后,Twitter账号都被删除了。