聚合物用户抱怨神秘的Google登录钱包攻击

根据旧版本的 Polymarket 文档,它使用 Magic Labs 的 Magic 软件开发工具包 (SDK) 来实现无密码、无种子登录。这就是为什么用户无需下载标准 Web3 钱包(如 Metamask 或 Coinbase Wallet)即可登录应用程序的原因

某些Polymarket预测市场应用程序的用户表示,他们在使用Google帐号登录后,账户中突然出现了莫名其妙的费用消耗。

在充值后,用户发现自己的账户被清空,余额为零。这些攻击并未发生在使用钱包浏览器扩展,如MetaMask或Trustwallet的用户身上。

第一个受害者通过Discord用户名“HHeego”自我介绍,他是Polymarket账户的所有者,账户地址结尾为C3d4。

HHeego称,他于8月5日从Binance充入USD Coin1,085.80到Polymarket。但是,在他的账户中Polymarket应用程序中,充值并没有显示出来。

因此,HHeego认为自己的账户出问题,于是他加入了Polymarket的Discord服务器,试图得到帮助。他发现,许多其他用户也遇到类似的问题,似乎与用户界面问题相关。这让他感到轻松,所以他不再担心这件事情。

当天下午,充值显示在用户界面上。但是,他声称这“几乎像它出现一样快地消失了”。事实上,他声称自己的USDC余额$1,188.72全部消失了。这个余额包括$102.92之前存在的余额,以及充值本身。

奇怪的是,HHeego的$2,000价值的开放交易依然未受到影响。

HHeego向Polymarket求助

HHeego使用Polygonscan区块挖掘器检查了自己的账户历史,发现自己的USDC余额已经转移到了标记为“Fake_Phishing399064”的账户。

他后来向客户支持提交了一份索赔申请。当客户支持代理人听取用户的故事时,他表达了惊讶。“你没有从那里取出这笔钱吗?”他问。“没有,我没有。”用户回答说。“那么,你确定这不是你自己吗?”代理人问。“我百分之百确信。”用户回答。

代理人问HHeego,“你的PK(private key)被泄露了还是你被拖欠了?”用户,声称自己是新手在 криптовалютный世界,告诉他代理人,他从来没有使用过浏览器扩展钱包,只是使用Google登录访问Polymarket。

经过一些询问后,代理人告诉他,团队正在调查这种异常,当他们发现更多信息时将与他联系。

另外$4,000被拿走

HHeego认为这是一种“错误”,他相信这会最终得到解决。于是,他于8月11日又充入了$4,111.31。就像先前一样,“假偷窃”账户又把所有的钱都拿走,使用户的总损失达到$5,197.11。

此时,用户相信自己的Polymarket账户被盗。他关闭了所有的交易,这些交易共计近$1,000的资金,并将余额转移到了自己的Binance账户。这些交易的收益并未受到攻击者的影响,并且转移成功。

Google 登录在 Polymarket 上的工作原理

根据旧版本的 Polymarket 文档,它使用 Magic Labs 的 Magic 软件开发工具包 (SDK) 来实现无密码、无种子登录。这就是为什么用户无需下载标准 Web3 钱包(如 Metamask 或 Coinbase Wallet)即可登录应用程序的原因。

Magic 文档更详细地介绍了该系统的工作原理。据它称,用户在首次注册 Polymarket 等集成服务时会生成一个“用户主密钥”。此主密钥可用于解密存储在用户设备上的另一个加密密钥。

主密钥存储在 Amazon Web Services (AWS) 硬件安全模块上。这意味着攻击者如果不先向 AWS 服务器进行身份验证,就无法在 Polymarket 上发起交易。

对于 Google 登录,攻击者如果不获得用户 Google 帐户的访问权限,就无法进行身份验证。两名受害者都声称,他们没有看到任何人获得其 Google 帐户访问权限的证据。

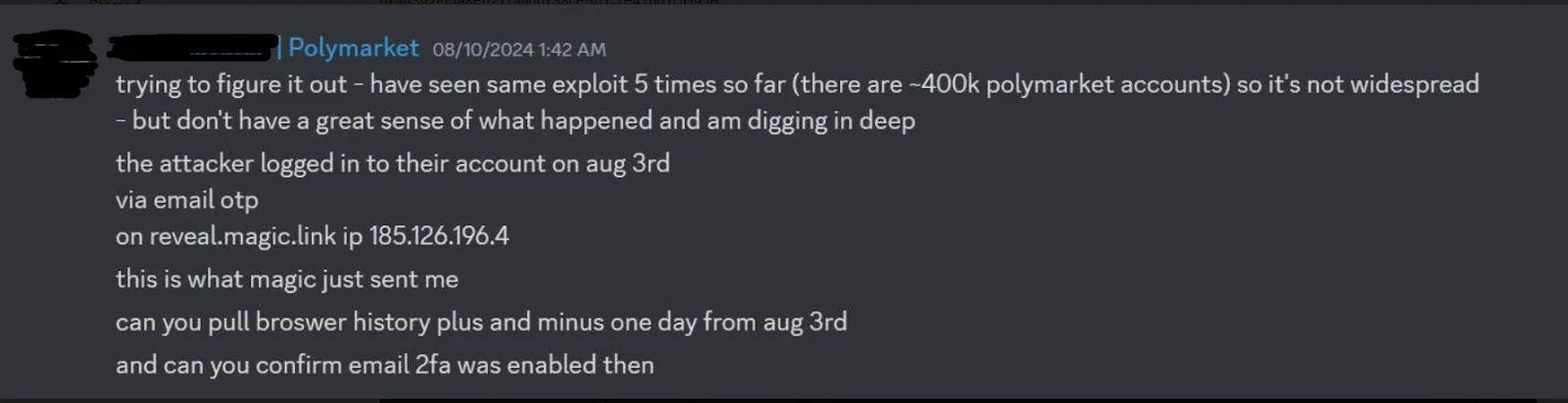

上述发给 Cryptomaniac 的消息称,攻击者使用“电子邮件 OTP [一次性密码]”向服务器进行身份验证。这意味着攻击者一定已经获得了受害者电子邮件帐户的访问权限。然而,两名受害者都声称他们从未使用电子邮件地址访问该平台。

没有一名受害者使用钱包扩展来访问该平台。因此,该漏洞似乎只针对较新的登录方法类型(例如 Oauth 或电子邮件 OTP)起作用。

根据受害者的报告,Polymarket 声称这些攻击仅针对少数用户,并不普遍。