Пользователи PolyMarket жалуются на таинственные атаки кошелька через Google аутентификацию

Magic (SDK) от Magic Labs для обеспечения входа без пароля и без сид-фразы. Вот почему пользователи могут входить в приложение без необходимости загрузки кошелька Web3

Некоторые пользователи приложения для предсказаний Polymarket жалуются, что их кошельки были таинственным образом опустошены после входа через свои аккаунты Google.

После внесения депозитов пользователи обнаружили, что их кошельки были очищены, оставив баланс равным нулю. Атаки не происходили против пользователей, которые полагались на расширения браузера для кошельков, такие как MetaMask или Trustwallet.

Первая жертва идентифицировала себя по нику на Discord "HHeego" и заявил, что является владельцем аккаунта Polymarket, адрес которого заканчивается на C3d4.

HHeego заявил, что он внес $1,085.80 в USD Coin от Binance на Polymarket 5 августа. Однако, после нескольких часов ожидания, депозит так и не появился в его аккаунте в приложении Polymarket.

Думая, что что-то не так с его аккаунтом, HHeego присоединился к серверу Discord Polymarket в попытке получить помощь. Он обнаружил, что многие другие пользователи сталкиваются с аналогичными проблемами, и казалось, что это связано с проблемой интерфейса. Это успокоило его, и он перестал беспокоиться об этом.

Позже в тот же день депозит появился на пользовательском интерфейсе. Однако он утверждал, что "исчез почти так же быстро, как и появился". На самом деле, его баланс USDC в размере $1,188.72 исчез. Этот баланс включал $102.92, которые были в аккаунте до внесения депозита, а также сам депозит.

Странно, но $2,000 стоимости открытых сделок остались нетронутыми.

HHeego обращается за помощью к Polymarket

HHeego изучил историю своего аккаунта с помощью блок-эксплорера Polygon и обнаружил, что его баланс USDC был отправлен на счет под названием "Fake_Phishing399064".

Затем он подал заявку в службу поддержки клиентов. Когда агент службы поддержки услышал историю пользователя, он выразил удивление. "Вы не снимали эту сумму?" - спросил агент. "Нет, я не снимал", - ответил пользователь. "Это точно не вы?" - спросил агент. "Я уверен на 100%", - ответил пользователь.

Агент спросил HHeego, "ваш PK(приватный ключ) был скомпрометирован или вы были взломан каким-то образом?". Пользователь, который утверждает, что является новичком в мире криптовалют, сказал, что сначала не понял, что агент имел в виду под утечкой PK. HHeego заявил, что никогда не использовал расширение браузера для кошелька и всегда использовал только вход через Google для доступа к Polymarket.

После нескольких вопросов агент сказал ему, что команда расследует аномалию и свяжется с ним, когда получит больше информации.

Еще $4,000 исчезают

Думая, что это была какая-то "ошибка", которая будет исправлена, HHeego внес еще $4,111.31 11 августа. Как и раньше, счет "фальшивого фишинга" опустошил все средства, что привело к общим потерям в размере $5,197.11.

К этому моменту пользователь был убежден, что его аккаунт Polymarket был взломан. Он закрыл все свои сделки, что составило около $1,000 в средствах, и снял свой баланс на свой счет Binance. Вывод средств от этих сделок не был тронут злоумышленником, и вывод был успешным.

Как работают вход через Google на Polymarket

Согласно старой версии документов Polymarket, он использует комплект разработки программного обеспечения Magic (SDK) от Magic Labs для обеспечения входа без пароля и без сид-фразы. Вот почему пользователи могут входить в приложение без необходимости загрузки стандартного кошелька Web3, такого как Metamask или Coinbase Wallet.

Документы Magic более подробно описывают, как работает эта система. Согласно им, пользователи генерируют «главный ключ пользователя» при первой регистрации в интегрированном сервисе, таком как Polymarket. Этот главный ключ можно использовать для расшифровки другого зашифрованного ключа, хранящегося на устройстве пользователя.

Главный ключ хранится в аппаратном модуле безопасности Amazon Web Services (AWS). Это означает, что злоумышленник не сможет инициировать транзакцию на Polymarket без предварительной аутентификации на сервере AWS.

В случае входа в Google злоумышленник не должен иметь возможности пройти аутентификацию, не получив доступ к учетной записи Google пользователя. Обе жертвы утверждали, что не видели никаких доказательств того, что кто-либо получил доступ к их учетным записям Google.

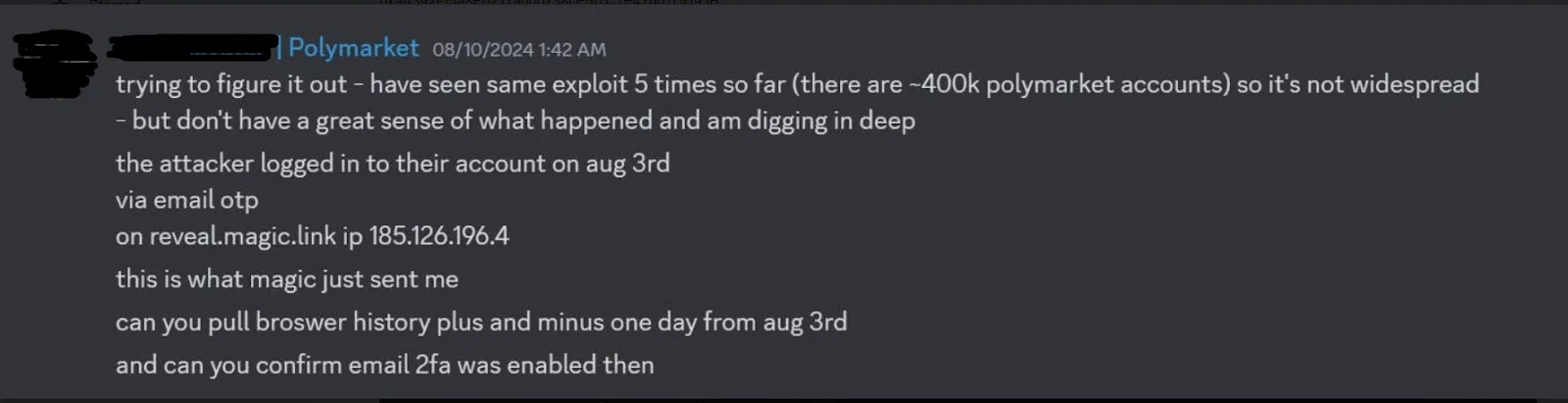

В сообщении Cryptomaniac, приведенном выше, говорилось, что злоумышленник использовал «Email OTP [одноразовый пароль]» для аутентификации на сервере. Это подразумевает, что злоумышленник должен был получить доступ к учетным записям электронной почты жертв. Однако обе жертвы утверждали, что они никогда не использовали адрес электронной почты для доступа к платформе.

Ни одна из жертв не использовала расширения кошелька для доступа к платформе. Таким образом, похоже, что эксплойт может работать только против новых типов методов входа, таких как Oauth или email OTP.

Согласно сообщениям жертв, Polymarket заявил, что атаки происходят только против нескольких пользователей и не являются широко распространенными.