পলিমার্কেট ব্যবহারকারীরা রহস্যময় গুগল লগইন ওয়ালেট আক্রমণগুলির অভিযোগ করেন

পলিমার্কেট নথির একটি পুরানো সংস্করণ অনুসারে, এটি পাসওয়ার্ডবিহীন, বীজহীন লগইন করার জন্য ম্যাজিক ল্যাবস থেকে ম্যাজিক সফ্টওয়্যার ডেভেলপমেন্ট কিট (SDK) ব্যবহার করে। এই কারণেই ব্যবহারকারীরা একটি স্ট্যান্ডার্ড Web3 ওয়ালেট ডাউনলোড করার প্রয়োজন ছাড়াই অ্যাপে লগ ইন করতে পারেন

পলিমার্কেট পূর্বাভাস মার্কেট অ্যাপের কিছু ব্যবহারকারী অভিযোগ করছেন যে তারা তাদের গুগল অ্যাকাউন্টগুলির মাধ্যমে লগ ইন করার পরে তাদের মানিব্যাগগুলি রহস্যজনকভাবে শুকিয়ে গেছে।

আমানত তৈরির পরে, ব্যবহারকারীরা দেখতে পান যে তাদের মানিব্যাগগুলি শূন্যের ভারসাম্য রেখে মুছে ফেলা হয়েছে। মেটামাস্ক বা ট্রাস্টওয়ালেটের মতো ওয়ালেট ব্রাউজার এক্সটেনশনের উপর নির্ভর করে এমন ব্যবহারকারীদের বিরুদ্ধে আক্রমণগুলি ঘটেনি।

প্রথম শিকারটি নিজেকে ডিসকর্ড ব্যবহারকারীর নাম, "হিহিগো" দ্বারা চিহ্নিত করেছিলেন এবং দাবি করেছিলেন যে পলিমার্কেট অ্যাকাউন্টের মালিক হিসাবে যার ঠিকানা সি 3 ডি 4 এ শেষ হয়েছে।

হিহেগো দাবি করেছেন যে তিনি বিন্যানস থেকে পলিমার্ককেটে ৫ আগস্ট মার্কিন ডলার মুদ্রায় $ 1,085.80 জমা দিয়েছেন। তবে, কয়েক ঘন্টা অপেক্ষা করার পরে, পলিমার্কেট অ্যাপের মধ্যে তার অ্যাকাউন্টে আমানতটি প্রদর্শিত হয়নি।

তার অ্যাকাউন্টে কিছু ভুল ছিল বলে বিশ্বাস করে, হিহেগো সহায়তা পাওয়ার প্রয়াসে পলিমার্কেট ডিসকর্ড সার্ভারে যোগদান করেছিলেন। তিনি দেখতে পেলেন যে আরও অনেক ব্যবহারকারীর একই সমস্যা রয়েছে এবং এটি কোনও ব্যবহারকারী ইন্টারফেস ইস্যুতে সংযুক্ত বলে মনে হয়েছিল। এটি তাকে স্বস্তি বোধ করেছে, তাই তিনি এ নিয়ে চিন্তিত হওয়া বন্ধ করে দিয়েছিলেন।

সেদিন পরে, আমানত ব্যবহারকারী ইন্টারফেসে উপস্থিত হয়েছিল। তবে, তিনি বলেছিলেন যে এটি "এটি যত তাড়াতাড়ি এসেছিল তত দ্রুত অদৃশ্য হয়ে গেছে।" প্রকৃতপক্ষে, তিনি দাবি করেছিলেন যে তাঁর পুরো ইউএসডিসি ভারসাম্যটি 1,188.72 ডলার অদৃশ্য হয়ে গেছে। এই ব্যালেন্সটিতে $ 102.92 অন্তর্ভুক্ত ছিল যা আমানত করার আগে অ্যাকাউন্টে ছিল, পাশাপাশি আমানত নিজেই ছিল।

আশ্চর্যের বিষয় হল, হিহেগো'র $ 2,000 ডলারের ওপেন ট্রেডগুলি অচ্ছুত থেকে যায়।

হীগো পলিমার্কেটের কাছ থেকে সহায়তা চাইছেন

হিহেগো পলিগনস্ক্যান ব্লক এক্সপ্লোরার ব্যবহার করে তার অ্যাকাউন্টের ইতিহাস পরিদর্শন করেছেন এবং দেখতে পেয়েছেন যে তার ইউএসডিসির ভারসাম্য "FAC_FISHISH399064" লেবেলযুক্ত একটি অ্যাকাউন্টে প্রেরণ করা হয়েছে।

তারপরে তিনি গ্রাহক সহায়তায় টিকিট জমা দেন। গ্রাহক সমর্থন এজেন্ট যখন ব্যবহারকারীর গল্প শুনেছিল, তখন তিনি অবিশ্বাস্যতা প্রকাশ করেছিলেন। "আপনি কি সেই পরিমাণ প্রত্যাহার করেননি?" তিনি জিজ্ঞাসা। "না আমি নেই," ব্যবহারকারী জবাব দিল। "আপনি কি নিশ্চিত যে আপনি তখন ছিলেন না?" এজেন্ট জিজ্ঞাসা করলেন। "আমি 100% নিশ্চিত," ব্যবহারকারী জবাব দিলেন।

এজেন্ট হিহেগোকে জিজ্ঞাসা করেছিল "আপনার পিকে ফাঁস হয়ে গেছে বা আপনি কোনওভাবে ফিশ করেছেন।" ব্যবহারকারী, যিনি ক্রিপ্টো ওয়ার্ল্ডের নতুন আগত বলে দাবি করেছেন, তিনি বলেছিলেন যে এজেন্টটি "পিকে ফাঁস" বলতে কী বোঝায় তা প্রথমে তিনি বুঝতে পারেননি। হিহেগো জানিয়েছেন যে তিনি কখনও ব্রাউজার এক্সটেনশন ওয়ালেট ব্যবহার করেন নি এবং পলিমার্কেটে অ্যাক্সেসের জন্য কেবল একটি গুগল লগইন ব্যবহার করেছেন।

আরও কয়েকটি প্রশ্ন জিজ্ঞাসা করার পরে, এজেন্ট তাকে বলেছিল যে দলটি অসঙ্গতিটি তদন্ত করছে এবং তারা আরও তথ্য আবিষ্কার করলে তার সাথে যোগাযোগ করবে।

আরও 4,000 ডলার সোয়াইপ হয়ে যায়

ওয়ালেট ড্রেনটি এমন এক ধরণের "গ্লিচ" যা শেষ পর্যন্ত কাজ করা হবে তা বিশ্বাস করে হিহিগো 11 আগস্ট অতিরিক্ত 4,111.31 ডলার জমা করেছিলেন। আগের মতো, "নকল ফিশিং" অ্যাকাউন্টটি সমস্ত তহবিলকে ড্রেড করে, ব্যবহারকারীর মোট লোকসানকে এনে দেয় $ 5,197.11।

এই মুহুর্তে, ব্যবহারকারী নিশ্চিত হয়ে উঠলেন যে তার পলিমার্কেট অ্যাকাউন্ট হ্যাক হয়েছে। তিনি তার সমস্ত ব্যবসা বন্ধ করে দিয়েছেন, প্রায় $ 1000 ডলার তহবিলের পরিমাণ এবং তার ব্যানেন্স অ্যাকাউন্টে তার ভারসাম্য প্রত্যাহার করে নিয়েছিলেন। এই ট্রেডগুলি থেকে প্রাপ্ত অর্থগুলি আক্রমণকারী দ্বারা স্পর্শ করা যায় নি, এবং প্রত্যাহার সফল হয়েছিল।

পলিমার্কেটে গুগল লগইন কীভাবে কাজ করে

পলিমার্কেট নথির একটি পুরানো সংস্করণ অনুসারে, এটি পাসওয়ার্ডবিহীন, বীজহীন লগইন করার জন্য ম্যাজিক ল্যাবস থেকে ম্যাজিক সফ্টওয়্যার ডেভেলপমেন্ট কিট (SDK) ব্যবহার করে। এই কারণেই ব্যবহারকারীরা মেটামাস্ক বা কয়েনবেস ওয়ালেটের মতো স্ট্যান্ডার্ড ওয়েব3 ওয়ালেট ডাউনলোড করার প্রয়োজন ছাড়াই অ্যাপে লগ ইন করতে পারেন।

ম্যাজিক নথিগুলি এই সিস্টেমটি কীভাবে কাজ করে সে সম্পর্কে আরও বিশদে যায়। এটি অনুসারে, ব্যবহারকারীরা যখন পলিমার্কেটের মতো একটি সমন্বিত পরিষেবার জন্য প্রথম সাইন আপ করে তখন একটি "ইউজার মাস্টার কী" তৈরি করে। এই মাস্টার কী ব্যবহারকারীর ডিভাইসে সংরক্ষিত অন্য এনক্রিপ্ট করা কী ডিক্রিপ্ট করতে ব্যবহার করা যেতে পারে।

মাস্টার কী একটি Amazon Web Services (AWS) হার্ডওয়্যার নিরাপত্তা মডিউলে সংরক্ষণ করা হয়। এর মানে হল যে একজন আক্রমণকারীকে AWS সার্ভারের সাথে প্রথম প্রমাণীকরণ ছাড়া Polymarket-এ একটি লেনদেন শুরু করতে সক্ষম হবে না।

একটি Google লগইনের ক্ষেত্রে, একজন আক্রমণকারী ব্যবহারকারীর Google অ্যাকাউন্টে অ্যাক্সেস না পেয়ে প্রমাণীকরণ করতে সক্ষম হবে না। উভয় ভুক্তভোগী দাবি করেছেন যে তারা তাদের গুগল অ্যাকাউন্টে কারও অ্যাক্সেস পাওয়ার কোনও প্রমাণ দেখেননি।

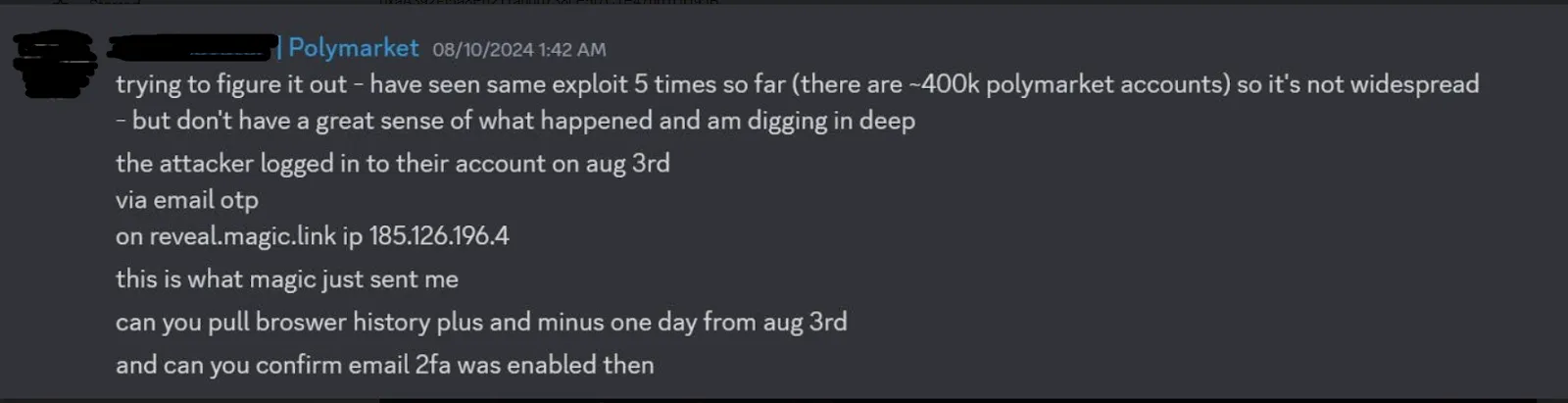

উপরে উদ্ধৃত ক্রিপ্টোম্যানিয়াকের কাছে বার্তায় বলা হয়েছে যে আক্রমণকারী সার্ভারের সাথে প্রমাণীকরণের জন্য "ইমেল ওটিপি [ওয়ান টাইম পাসওয়ার্ড]" ব্যবহার করেছে। এটি বোঝায় যে আক্রমণকারী অবশ্যই ক্ষতিগ্রস্তদের ইমেল অ্যাকাউন্টগুলিতে অ্যাক্সেস পেয়েছে। যাইহোক, উভয় ভুক্তভোগী দাবি করেছেন যে তারা প্ল্যাটফর্ম অ্যাক্সেস করার জন্য কোনও ইমেল ঠিকানা ব্যবহার করেননি।

ভিকটিমদের কেউই প্ল্যাটফর্ম অ্যাক্সেস করতে ওয়ালেট এক্সটেনশন ব্যবহার করেননি। সুতরাং দেখা যাচ্ছে যে শোষণ শুধুমাত্র Oauth বা ইমেল OTP এর মতো নতুন লগইন পদ্ধতির বিরুদ্ধে কাজ করতে পারে।

ভুক্তভোগীদের কাছ থেকে পাওয়া রিপোর্ট অনুসারে, পলিমার্কেট cgit কমিট -m "আপডেট" দাবি করেছে যে আক্রমণগুলি শুধুমাত্র কয়েকজন ব্যবহারকারীর বিরুদ্ধে ঘটছে এবং ব্যাপক নয়।